CVE-2024-29895: Command Injection Flaw in Cacti leads to RCE

Severity: CRITICAL

CVSS Score: 10.0

Vector: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H

Mô tả:

Một lỗ hổng bảo mật nghiêm trọng đã được phát hiện trong Cacti, một công cụ phổ biến cho giám sát mạng và hệ thống. Lỗ hổng này với điểm CVSS 10.0, cho thấy mức độ nguy hiểm cao nhất. Kẻ tấn công có thể khai thác lỗ hổng Command Injection trong nhánh 1.3.x DEV cho phép bất kỳ người dùng không xác thực nào thực thi lệnh tùy ý trên máy chủ.

Cụ thể, trong file cmd_realtime.php dòng 119, biến $poller_id được sử dụng như một phần của lệnh thực thi được lấy từ $_SERVER['argv'], điều này có thể được kiểm soát thông qua URL khi tùy chọn register_argc_argv của PHP là on. Tùy chọn này mặc định là on trong nhiều môi trường như Docker image chính của PHP.

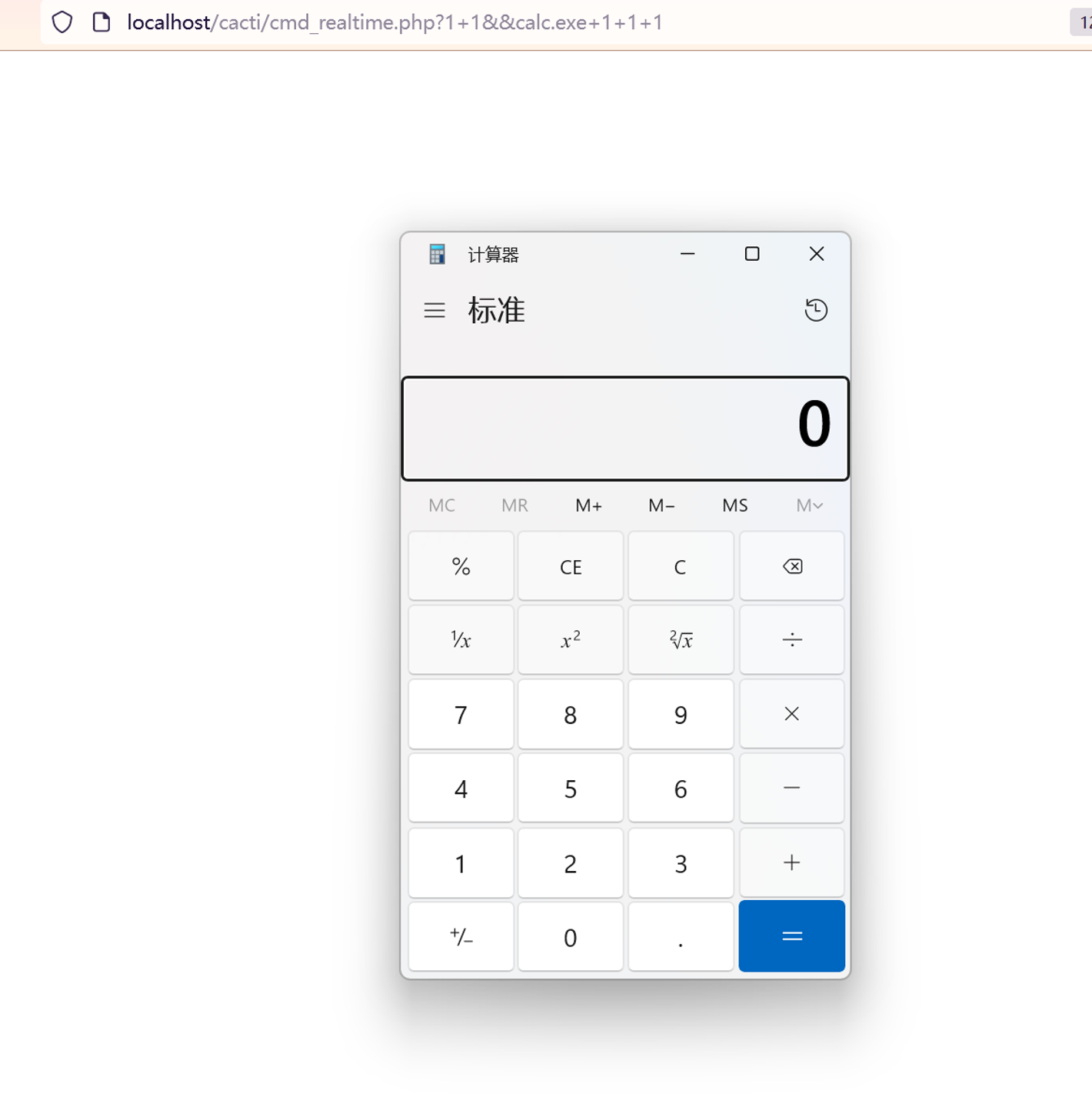

PoC:

http[:]//localhost/cacti/cmd_realtime.php?1+1&&calc.exe+1+1+1

Phiên bản bị ảnh hưởng:

Cacti các phiên bản dưới 1.2.26 và 1.3.x DEV

Phiên bản không ảnh hưởng:

Cacti phiên bản sau 1.2.26 và 1.3.x DEV

Cách kiểm tra và khắc phục:

Các quản trị viên hệ thống cần nhanh chóng áp dụng các biện pháp phòng ngừa và khắc phục:

1. Kiểm tra lỗ hổng:

- Xác định phiên bản Cacti đang sử dụng

- Nếu đang sử dụng phiên bản trước 1.2.26 và 1.3.x DEV, hệ thống có thể bị ảnh hưởng bởi lỗ hổng này.

2. Khắc phục:

- Nâng cấp Cacti lên phiên bản phiên bản mới nhất càng sớm càng tốt. Bạn có thể tải phiên bản mới nhất từ trang web chính thức của Cacti.

- Thực hiện sao lưu dữ liệu và cấu hình trước khi tiến hành nâng cấp để phòng ngừa rủi ro mất mát dữ liệu.

3. Biện pháp bổ sung:

- Kiểm tra và giám sát nhật ký hệ thống để phát hiện các dấu hiệu bất thường hoặc các cuộc tấn công đã xảy ra.

- Liên hệ SOC nếu nghi ngờ khả năng hệ thống bị tấn công.

Tham khảo: